Inny sposób ochrony komputera polega na stworzeniu systemu obrony na wypadek ataku inną, nieprzewidzianą drogą. Jak wiesz, do zamków próbowano się dostawać nie tylko przez bramę, lecz na różne sposoby: podkopami, przy użyciu drabin lub za pomocą podstępu, czego przykładem był słynny koń trojański. Także do komputera szkodliwy program może trafić inną drogą niż strzeżony […]

Kategoria: Inne tematy

Wykorzystują!

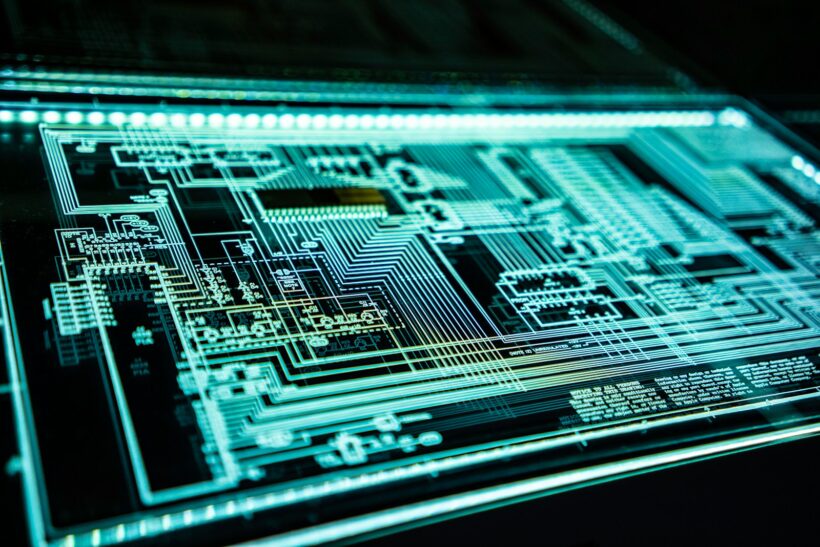

Wiesz już, że programy komputerowe wykorzystujące protokół TCP/IP w ramach określonych usług sieciowych łączą się ze sobą za pomocą wirtualnych portów. To dzięki ich pośrednictwu możesz komunikować się ze światem zewnętrznym. Wiesz także, że spośród 65 536 portów obsługiwanych przez TCP/IP tylko niektóre numery portów protokołu są wykorzystywane przez określone usługi sieciowe. Pozostałe porty mogą […]

Uzależnienie

Użytkownicy sieci muszą liczyć się z wystąpieniem jeszcze jednego problemu, jakim jest uzależnienie od Internetu. Internet jest niewątpliwie jednym z najbardziej niebezpiecznych mediów uzależniających. Częste przebywanie w sieci szybko może przeistoczyć się z życiowej pasji w udrękę nie pozwalającą normalnie żyć, a godziny, dnie i noce spędzone przy komputerze mogą sprawić, że coraz trudniejsze będzie […]

Spam

Na konta wielu użytkowników poczty elektronicznej jest przesyłana niechciana poczta, zwana spamem. W Internecie, oprócz łagodnego spamu polegającego na przesyłaniu elektronicznych ulotek reklamowych, istnieje także dokuczliwy i czasem bardzo niebezpieczny spam związany z wysyłaniem wielu kopii wiadomości zawierających złośliwe treści, a nawet wirusy komputerowe. Spam przeprowadzony na większą skalę może być przyczyną dezorganizacji pracy czy […]

Sieć a programy zagrażające bezpieczeństwu twoich danych

Sieci komputerowe, a zwłaszcza Internet, są środowiskiem, w którym wirusy komputerowe lub szkodliwe programy typu robaki, bomby logiczne konie trojańskie rozprzestrzeniają się wyjątkowo łatwo. Dlatego musisz pamiętać, że jeśli pobierasz z sieci dane czy wiadomości, możesz nieświadomie wprowadzić do swojego komputera któryś z tych programów, czego skutki mogą być bardzo przykre. Dialery Zjawisko dialerów w Internecie dotyczy użytkowników […]

Sieć a programy zagrażające bezpieczeństwu twoich danych

Sieci komputerowe, a zwłaszcza Internet, są środowiskiem, w którym wirusy komputerowe lub szkodliwe programy typu robaki, bomby logiczne konie trojańskie rozprzestrzeniają się wyjątkowo łatwo. Dlatego musisz pamiętać, że jeśli pobierasz z sieci dane czy wiadomości, możesz nieświadomie wprowadzić do swojego komputera któryś z tych programów, czego skutki mogą być bardzo przykre. O czym powinieneś pamiętać, tworząc i […]

Włamania do systemów informatycznych firm i komputerów użytkowników sieci

Komputery pracujące w sieci są narażone na dostęp do ich zasobów przez nieuprawnionych użytkowników. Chodzi tutaj głównie o hakerów, czyli osoby, które dysponując rozległą wiedzą informatyczną, wykorzystują ją do celów niezgodnych z prawem, zwykle po to, aby uzyskać korzyści finansowe lub dostęp do zastrzeżonych informacji. Inne niebezpieczeństwo to występowanie w Internecie cyberterroryzmu, który objawia się […]

Netykieta i komunikatory sieciowe

Korzystając z komunikatorów sieciowych powinieneś także przyswoić sobie i stosować następujące zasady: jeśli masz zamiar udostępnić swoje dane w katalogu publicznym komunikatora, podaj prawdziwe dane; rozpoczynając pogawędkę przywitaj się ze swoim rozmówcą; prowadź pogawędki nie używając nieprzyzwoitych słów; nie pozostawiaj rozmówcy samemu sobie, jeśli nie zasygnalizujesz chwilowej przerwy w rozmowie; nie pozostawiaj pytań rozmówcy bez odpowiedzi. Nie kończ dyskusji, nagle […]